Keine Chance für Datendiebe: Festplattenverschlüsselung macht Daten unlesbar

Diesmal beschäftigen wir uns mit der Verschlüsselung von Festplatten, wenn es darum geht, sensible Daten zu schützen. Zusätzlich enthält dieser Artikel hilfreiche Tipps für einen nachhaltigen Datenschutz.

Diesmal beschäftigen wir uns mit der Verschlüsselung von Festplatten, wenn es darum geht, sensible Daten zu schützen. Zusätzlich enthält dieser Artikel hilfreiche Tipps für einen nachhaltigen Datenschutz.

Zwei bedeutsame Aspekte bei Verschlüsselung von Datenträgern

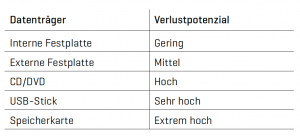

Im Rahmen der Verschlüsselung von Datenträgern sind zwei Aspekte besonders bedeutsam: Dies ist zum einen die physikalische Größe und zum anderen die Notwendigkeit für die Verschlüsselung.

1. Die physikalische Größe: Umso kleiner das Speichermedium ist, desto wichtiger ist die Verschlüsselung. Kleine Datenträger (z. B. eine SD-Karte) sind besonders anfällig für Verlust und Diebstahl.

2. Die Notwendigkeit für eine Verschlüsselung ergibt sich aus dem Grad der Vertraulichkeit der Daten. Umso vertraulicher die Daten auf dem Träger sind, desto wichtiger ist die Verschlüsselung. Unverfängliche Urlaubsbilder auf einer SD-Karte erfordern i. d. R. keine Chiffrierung. Bei der Ablage einer Textdatei mit Zugangsdaten zu Online-Konten oder PINs von EC- oder Kreditkarten sieht die Sache anders aus.

Festplattenverschlüsselung

Bei der Verschlüsselung einer kompletten Festplatte (Whole Disk Encryption) bzw. Teilen davon (Partitionen) werden die darauf abgelegten Daten für Unbefugte unlesbar gemacht. Das bedeutet, die betroffenen Inhalte sind auch dann sicher geschützt, wenn das entsprechende Endgerät gestohlen wird oder verloren geht. Dank der Pre-Boot-Authentification braucht sich der Nutzer nur einmalig zu identifizieren. Nach der Schlüsseleingabe startet das Betriebssystem wie gewohnt und der Zugriff auf die Daten erfolgt im Klartext.

Festplattenverschlüsselung unterscheidet software- und hardwarebasierte Verfahren. Softwareanwendungen sind oft kostenlos bzw. als Open-Source-Lösung erhältlich. Bei der Hardwareverschlüsselung erfolgt die Datenchiffrierung mittels fest in den Rechner installierter Verschlüsselungsgeräte (z. B. Trusted Platform Module ).

Wichtig: Bei der Festplattenverschlüsselung sind die Daten nur geschützt – auch nach dem Ausschalten – wenn das Endgerät (z. B. der Laptop) verloren geht bzw. gestohlen wird. Im laufenden Betrieb kann hingegen ein Unbefugter ebenfalls auf das System und seine Inhalte zugreifen. Deshalb sollte der Nutzer jedes Mal seinen Passwort geschützten Bildschirmschoner aktivieren, wenn er sich im System eingeloggt hat und dann den Computer unbeaufsichtigt lässt.

Zahlreiche Software für Festplattenverschlüsselung erhältlich

Die meisten Betriebssysteme bringen in ihrem Funktionsumfang bereits ein optionales Programm zur Festplattenverschlüsselung mit. So setzt Microsoft Windows seit der 2000er-Version das verschlüsselte Dateisystem EFS (Encrypt File System) für NTFS -Laufwerke ein. Damit werden Verzeichnisse und Dateien mittels AES-Algorithmus (AES steht für Advanced Encryption Standard) verschlüsselt. Das EFS bietet eine Recovery-Funktion, mit deren Hilfe Daten wiederhergestellt werden können, sollte der geheime Schlüssel einmal verloren gehen.

Seit der Einführung von Vista im Jahr 2007 liefert Microsoft für bestimmte Betriebssysteme ein Zusatzprogramm für die Festplattenverschlüsselung: BitLocker.

BitLocker verschlüsselt Laufwerke mit AES-128/-256

BitLocker verschlüsselt automatisch das ganze Laufwerk, auf dem sich Windows und die zu schützenden Daten befinden. Das Programm startet vor dem Betriebssystem. Für die Authentifizierung und die Sicherung der Systemintegrität greift die Software beim Bootprozess auf ein TPM zu. Bei BitLocker werden die verschlüsselten Daten erst wieder lesbar, wenn ein bestimmtes Kennwort bzw. der Schlüssel zum System passt. Das Programm verfügt außerdem über eine Wiederherstellungsfunktion.

FileVault chiffriert Benutzerverzeichnisse mit AES-128

FileVault verschlüsselt die Benutzerverzeichnisse des Betriebssystems Mac OS X. Die Version FileVault 2 ermöglicht zudem die komplette Festplattenverschlüsselung. Die Software kann auch einzelne Programme verschlüsseln. Der Zugriff auf die chiffrierten Daten erfolgt mittels Passworteingabe. FileVault nutzt für die Verschlüsselung ein mitwachsendes Bundle-Image (Disk-Image-Datei), welches die Benutzerdaten speichert und das bei der Anmeldung als sichtbares Benutzerverzeichnis gemountet wird. Bei der Abmeldung wird das Bundle-Image komprimiert und kann z. B. mit Time Machine gesichert werden.

TrueCrypt: Ende einer Software-Ära

Auf dem Markt für Verschlüsselungssoftware sind außerdem zahlreiche herstellerunabhängige bzw. betriebssystemübergreifende Softwareanwendungen auf Open-Source-Basis erhältlich. Als non plus Ultra in Sachen freier Verschlüsselungssoftware galt bis Mitte 2014 TrueCrypt.

Mit TrueCrypt kann man verschlüsselte Container für Daten erstellen sowie die gesamte Festplatte, einzelne Partitionen oder externe Datenträger verschlüsseln. Millionen Nutzer setzten TrueCrypt erfolgreich zur Datenverschlüsselung ein, bis das Projekt im Mai 2014 eingestellt wurde. Obwohl die Software nicht mehr weiterentwickelt wird, gelten ältere TrueCrypt-Versionen nach wie vor als sicher.

Als Nachfolger für TrueCrypt haben sich z. B. DiskCryptor für Windows und der Fork VeraCrypt für Windows, Linux und Mac OS X herauskristallisiert . DiskCryptor verwendet in den Versionen 0.1 – 0.4 dasselbe Format wie TrueCrypt und ist mit diesem kompatibel. Ab Version 0.5 verwendet DiskCryptor ein eigenes Partitionsformat. VeraCrypt setzt auf der Codebasis von TrueCrypt auf, soll jedoch an entscheidenden Stellen verbessert worden und immun gegen Brute-Force-Attacken sein.

Besser einfach verschlüsseln als gar nicht

Aufgrund ihrer einfachen und sicheren Handhabung favorisieren die meisten Nutzer die in den Betriebssystemen integrierten Programme der Hersteller. Herstellerunabhängige Software bzw. Open-Source-Produkte nutzen eher IT-Profis, die über die notwendige Fachkenntnis und Erfahrung mit solchen Programmen verfügen.

Bei der Verschlüsselung von Daten sollte es sich immer um eine von vielen Maßnahmen in einem funktionierenden Sicherheitskonzept handeln. Denn Krypto-Systeme sind kein Allheilmittel für den ganzheitlichen Schutz von Daten.

Verschlüsselung auch privat ein Muss

Für privat genutzte Computer, Laptops und Speichersysteme sollte eine Verschlüsselung ebenfalls in Betracht gezogen werden. Das Stichwort lautet hier: Identitätsklau. Wenn Kriminelle an den in der Bahn liegen gelassenen Laptop gelangen, haben sie oft alle Daten um ein komplettes Profil der entsprechenden Person zu erstellen und zu missbrauchen. Ob private Fotos, Schriftverkehr, Scans von offiziellen Dokumenten oder der komplette E-Mailverkehr, in einem solchen Fall erhalten die Betrüger einen wahren Datenschatz.

Laut Cybercrime Bundeslagebild 2013 des Bundeskriminalamtes wurde knapp ein Fünftel der Deutschen (21 %) schon einmal Opfer von Identitätsdiebstahl oder –missbrauch. Weitere 27 % der Befragten können nicht ausschließen, dass ihre personenbezogenen Daten schon in unerlaubter Weise genutzt wurden. Anbieter von Online-Einkaufsportalen fördern diesen Missbrauch, indem sie es den Betrügern oft allzu leicht machen. Name und Geburtsdatum einer Person reichen häufig aus, um im Internet shoppen zu gehen. Verifiziert werden die Daten in den seltensten Fällen. Für die Online-Ganoven ist es einfach, an die entsprechenden Daten zu kommen. Für die Portalbetreiber besteht nur ein geringes Risiko, auf den Kosten für falsche Bestellungen sitzen zu bleiben. Denn um einen Schaden, der entsteht, wenn ein Betrüger auf Kosten seines Opfers Waren im Wert von 10.000 Euro einkauft, wieder gut zu machen, dafür muss jeder Nutzer selbst sorgen.

Erst im August rief das Bundesamt für Sicherheit in der Informationstechnik (BSI) die Online-Anbieter auf, mehr für die IT-Sicherheit und den Schutz von Kundendaten zu tun. Dem Grund des Aufrufs ging eine Meldung der „New York Times“ voraus, wonach ein Datendiebstahl aufgedeckt wurde, bei dem Online-Kriminelle rund 1,2 Milliarden(!) digitale Identitäten in Form von Kombinationen von Benutzername und Passwort sowie mehr als 500 Millionen E-Mail-Adressen gestohlen hatten. Es bleibt also noch viel zu tun, um IT-Nutzer und Firmen weiter zu sensibilisieren und den Schutz ihrer Daten zu sichern. Was jeder einzelne dafür tun kann, wird im vierten Teil unserer Artikelserie beschrieben.