Spätestens am Ende eines IT-Dienstleistungsvertrags stellt sich für viele Kunden die Frage: Was passiert eigentlich mit meinen beim Hoster gespeicherten Daten? Werden sie wirklich gelöscht? Wann passiert das und wie? Diese Fragen sind im IT-Umfeld generell relevant – für Kunden genauso wie für Hosting- und Cloud-Dienstleister.

IT Compliance und Datenschutz sind sich einig: Personenbezogene und andere vertrauliche Informationen gilt es zu löschen, sobald sie nicht mehr gebraucht werden. Doch was bedeutet „löschen“ in der IT? Der Laie versteht darunter in der Regel, dass das Gelöschte anschließend physisch nicht mehr existiert. Das ist in der IT jedoch zu kurz gedacht: Daten bestehen aus Bits und Bytes und ergeben Informationen. Diese verschwinden nicht zwangsläufig durch das „Löschen“ einzelner Bits- und Bytes-Daten(-blöcke). Das größte Risiko besteht darin, dass Dritte die Information oder die Daten nach dem Löschen wieder rekonstruieren und sie unberechtigt für ihre Zwecke verwenden. Aus diesem Grund geht es in erster Linie darum, sicherzustellen, dass die Daten tatsächlich unbrauchbar sind.

Gesetzlich geregelt ist momentan vor allem das Löschen personenbezogener Daten. So definieren das Bundesdatenschutzgesetz (BDSG) und das Sozialgesetzbuch (SGB XI) „das Löschen von Daten“ als den Vorgang, diese unkenntlich zu machen. Dazu zählt jede Handlung, „die irreversibel bewirkt, dass eine Information nicht länger aus gespeicherten Daten gewonnen werden kann“. Die zulässigen Löschmaßnahmen sind übergeordnet in einem Kommentar zusammengefasst.

Für das Vernichten anderer vertraulicher Informationen existiert aktuell keine explizite gesetzliche Regelung. Adacor zum Beispiel wendet deshalb die bestehenden Regelungen für die personenbezogenen Daten auch auf die vertraulichen Informationen an.

Art der Datenspeicherung ist beim Löschen entscheidend

Wichtig für das Vernichten der Daten ist außerdem, wie die Datensätze physisch gespeichert sind: magnetisches Festplattenlaufwerk (Hard Disk Drive, HDD) versus digitaler Flash-Speicher. In modernen Serverumgebungen wie bei Adacor werden beide Speicherarten kombiniert. Allerdings steigt die Verwendung von Flash-Speichern, während die Nutzung von HDDs zurückgeht.

Zusätzliche Herausforderungen bestehen, wenn die Daten im Zusammenhang mit Cloud-Dienstleistungen stehen. Zum einen sind die Informationen meist physisch verteilt und an mehreren Orten abgelegt. Die Zuordnung erfolgt über ein Register (proprietärer Hypervisor). Zum anderen teilen sich Unternehmen den physischen Speicherplatz gegebenenfalls mit anderen Kunden des Cloud-Anbieters.

Löschen! Aber wie?

Insgesamt gibt es vier Methoden, Daten im Sinne der gesetzlichen Regelungen unkenntlich zu machen. Jede einzelne hat Vor- und Nachteile und ist mit einem mehr oder weniger großen Restrisiko verbunden. Welche am besten passt, muss deshalb im Einzelfall entschieden werden. Werden IT-Systeme bei Adacor Hosting zum Beispiel bei Vertragsende oder aufgrund von Projektänderungen abgebaut, müssen die gespeicherten Daten gelöscht werden.

Dieser Vorgang läuft in vier Schritten ab:

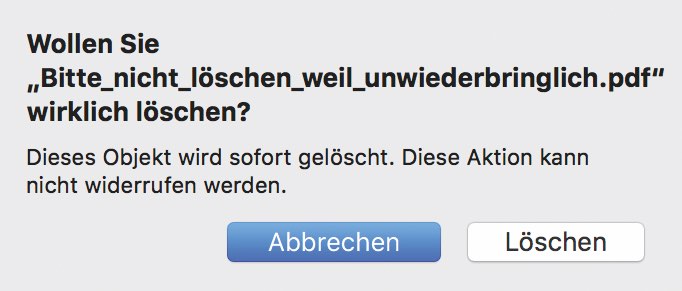

- Sobald ein Kundenserver abgebaut werden muss, schaltet das Customer Operation Team den Server auf „Aus“. Er ist dann nicht mehr erreichbar. Allerdings bleibt er noch zwei Wochen bestehen. In diesem Zeitraum kann noch ein Datentransfer an den Kunden stattfinden.

- Anschließend übernimmt das Network Operation Team und veranlasst das Überschreiben der Serverdaten. Handelt es sich um Cloud-Dienstleistungen, führt der proprietäre Hypervisor als Verwaltungssoftware die entsprechenden Aktivitäten aus.

- Muss ein kompletter physischer Server überschrieben werden, wird dieser aus dem Rechenzentrum entfernt. Unter höchsten Sicherheitsvorkehrungen erfolgt der Transport ins Network Operation Center (NOC) nach Offenbach. Dort wird er mehrmals überschrieben: Die Daten sind logisch und physisch unbrauchbar.

- Zur Zerstörung von Hardware wird ein DIN-zertifizierter Dienstleister genutzt.

Physikalisches Zerstören des Datenträgers

Sofern alle Daten auf einem Speichermedium unkenntlich gemacht werden sollen, kann dessen physikalische Zerstörung in Betracht gezogen werden. Der Datenträger wird in seine Einzelteile zerlegt und – im Falle der HDD – entmagnetisiert. Das Restrisiko für eine mögliche Datenwiederherstellung ist sehr gering, da das Medium anschließend nicht mehr verwendet werden kann. Die Anwendung dieser Methode muss allerdings bei einer heterogenen Umgebung, in der mehrere Geräte miteinander verbunden sind, genau überlegt werden. Der größte Nachteil bei diesem Vorgehen ist, dass der Datenträger nicht wiederverwendet werden kann. Deshalb wäre es unwirtschaftlich, einen teuren Hochleistungsserver zu vernichten, um ein einzelnes Datum zu löschen.

Überschreiben der Information

Standardmäßig werden zu löschende Daten als solche markiert und dadurch zum Überschreiben für neue Daten freigegeben. In größeren und mitwachsenden Cloud-Umgebungen besteht die Möglichkeit, dass ein konkreter Speicherplatz lange nicht gebraucht wird. Die zum Überschreiben freigegebenen Daten können während dieser Zeit noch physisch vorhanden sein. Werden HDD-Speicher verwendet, ist es wichtig, das Überschreiben proaktiv zu gestalten. Das heißt, eine Software überschreibt die Informationen einmal oder mehrfach mit Zeichenfolgen oder Zufallszahlen (dummy data). Je öfter dies erfolgt und je komplexer die Zeichenfolgen sind, desto höher ist die Sicherheit. Der Datenträger bleibt erhalten und kann anschließend weiterverwendet werden.

Dabei besteht das Restrisiko lediglich in der Gefahr, dass die Daten nicht ordentlich oder vollständig überschrieben wurden. Das passiert vor allem beim Verwenden zu kurzer oder banaler Zeichenfolgen beziehungsweise beim einmaligen Überschreiben. Rein theoretisch könnten überschriebene Daten in den letzten beiden Fällen per Magnetkraftmikroskopie rekonstruiert werden. Das extrem aufwendige Szenario ist allerdings in der Praxis so unwahrscheinlich, dass es keine Gefahr darstellt.

Flash-Speicher versetzen den zum Überschreiben freigegebenen Datenspeicher automatisch in den Ursprungszustand. Das kommt einem Überschreiben gleich und bedeutet ein sehr geringes Restrisiko.

Löschen von Verknüpfungen

Das Löschen der Verbindungsinformation kommt vor allem dann in Betracht, wenn die Daten verteilt gespeichert sind und die Informationen sich ausschließlich über die Verbindung ergeben. Hintergrund ist, dass es aufwendig sein und zulasten der Performance gehen kann, alle Datensätze einzeln zu finden und zu überschreiben. Einfacher ist in so einem Fall das Löschen der Verbindungsinformation, um die vertraulichen Informationen in den Daten unkenntlich zu machen. Dadurch sind die einzelnen Informationen zwar immer noch vorhanden, aber wertlos und zum Überschreiben freigegeben. Um die Daten zurückzugewinnen, müsste zunächst ein physischer Zugriff erfolgen. Je höher die physische Sicherheit des Rechenzentrums dabei ist, desto geringer wird das Risiko. Sind die Daten allerdings auf einer einzelnen dedizierten Harddisk-Festplatte gespeichert, ist von dieser Methode abzuraten. Die Informationen können dann relativ einfach wieder zusammengefügt werden.

Daten nicht mehr interpretierbar machen

Liegen Daten verschlüsselt vor, können sie durch Vernichten der Verschlüsselungsinformation unkenntlich gemacht werden. Die Informationen bleiben zwar physisch vorhanden, können aber nicht mehr interpretiert werden. Dafür werden entweder die Angaben zur Codierung (interpretatorischer Schlüssel), zur Speicherorganisation oder zur Entschlüsselung (kryptografischer Schlüssel) vernichtet. Je nach Codierung sind sie nur mit einem oft unverhältnismäßig hohen Aufwand rekonstruierbar.

Die Mischung macht´s

Adacor verwendet eine Kombination aus den beschriebenen Maßnahmen: Wird ein virtueller Server nicht mehr gebraucht, überschreibt der Hypervisor seine in der Infrastruktur verteilten Datenblöcke mindestens einmal komplett mit Nullen und gibt sie zum weiteren Überschreiben frei. Aufgrund der Hochsicherheit der Rechenzentren (ISO 27001 nach BSI-Grundschutz zertifiziert) ist das Vorgehen mit einem sehr geringen Risiko verbunden.

Die HDD-Festplatten werden dabei bei ihrer Aussonderung einzeln mehrfach mit dummy data überschrieben, um sie wieder fit für den weiteren Gebrauch zu machen. Für Hardware, die kaputt oder für die die Gewährleistung abgelaufen ist und die physisch zerstört werden muss, arbeiten wir mit einem DIN-zertifizierten Dienstleister zusammen. Beobachtet von einem internen Mitarbeiter erfolgt die physikalische Zerstörung vor Ort im NOC.

Fazit: äußerst geringes Restrisiko

Das Löschen persönlicher und vertraulicher Daten bedeutet, sie unkenntlich zu machen. Die entsprechenden Vorgaben für personenbezogene Informationen ergeben sich explizit aus den Datenschutzregelungen wie dem BDSG oder dem SGB und sollten auch für andere vertrauliche Informationen herangezogen werden. Sie sind für Adacor Handlungsgrundlage und umfassen wahlweise das Überschreiben, Zerstören des Datenträgers sowie Vernichten der Verknüpfungs- oder Verschlüsselungsinformationen. Welche der Maßnahmen die beste Wahl ist, richtet sich unter anderem nach Ort und Art der verwendeten Speicher. Theoretisch ist es niemals völlig unmöglich, unkenntlich gemachte Daten wieder zu rekonstruieren. Die Wissenschaft kennt solche Szenarien. Diese praktisch umzusetzen, ist jedoch meist so extrem aufwendig, dass es als sehr unwahrscheinlich gilt.