Risikomanagement ist ein Thema, an dem auch kleine und mittelständische Unternehmen (KMU) nicht vorbeikommen. Wie KMUs auf einfache und effiziente Art und Weise ein Risikomanagement implementieren, zeigt Ihnen unser Beitrag. Mit unserer Excel-Liste erhalten Sie zusätzlich ein kostenfreies und hilfreiches Tool zur Erstellung Ihres eigenen betrieblichen Risikoprofils.

Compliance-Anforderungen rücken für KMU stärker in den Fokus

Die Anforderungen aus Compliance-Sicht basieren auf zwei Direktiven:

- Rechtliche Vorschriften, wie die Europäische Datenschutzgrundverordnung (EU-DSGVO), das Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG) sowie der Grundsätze ordnungsmäßiger DV-gestützter Buchführungssysteme (GoBS)

- Spezielle Zertifizierungen wie die Normen ISO 27001 (Informationssicherheit), IDW PS 951 (internes Kontrollsystem) oder VDA-ISA (TISAX)

Alle genannten Gesetze, Verordnungen, Richtlinien und Normen geben vor, dass ein Unternehmen ein aktives Risikomanagement implementiert haben muss. Besonders wichtig ist ein effizientes Risikomanagement laut DSGVO, wenn personenbezogene Daten verarbeitet werden. Dadurch können Unternehmen ihrer Sorgfaltspflicht gegenüber Beschäftigten und Kunden gerecht werden und gleichzeitig eine wert- und erfolgsorientierte Unternehmensführung etablieren.

Erfolgreiches Risikomanagement basiert auf Normen und Standards

Für Unternehmen, die noch kein Risikomanagement eingeführt haben, erscheint die Aufgabe zunächst komplex. Es stellt sich die Frage, wie sich ein Risikomanagement „vernünftig“ implementieren lässt. Schließlich sollen Aufwand, Kosten und Nutzen in einem angemessenen Verhältnis zueinanderstehen. In einem solchen Fall liefern die Normen „ISO 31000 (Risikomanagement)“, „ISO 27005 (Information Security Risk Management)“ sowie die Standards „Mindestanforderungen an das Risikomanagement (MaRisk)“ der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) und der „BSI-Standard 200-3 (Risikomanagement)“ des Bundesamtes für Sicherheit in der Informationstechnik (BSI) hilfreiche Ansatzpunkte.

Jeder Standard hat in Bezug auf die Einführung eines aktiven Risikomanagements Vor- und Nachteile, die es abzuwägen gilt. Diese haben wir bei der Suche nach einem geeigneten Risikostandard für die Adacor Hosting GmbH analysiert und auf brauchbare, einfach zu realisierende Ansatzpunkte hin untersucht und ausgewertet. Final haben wir ein Modell entwickelt, das sich an ISO 27005 und BSI 200-3 orientiert, aber über die reinen IT-Risiken hinaus nutzbar ist (z. B. auch in der Risikobewertung von Kundenprojekten und Lieferanten sowie zur Abbildung von Risiken im Datenschutz).

Wie KMUs einfach und ressourcenschonend in das betriebliche Risikomanagement einsteigen

Ein Unternehmen, welches ein effizientes Risikomanagement mit Erfolg implementieren will, muss die Voraussetzungen dafür bereits im Vorfeld schaffen. Das funktioniert, in dem der Betrieb alle mit der Einführung zusammenhängenden Aufgaben vorab klar definiert und die dazugehörigen personellen Verantwortlichkeiten zuweist. Sind diese Voraussetzungen erfüllt, ist das Risikomanagement im Wesentlichen sehr einfach. Es folgt immer dem gleichen Ablauf:

- Firmenwerte identifizieren und Risikoszenarien zuordnen.

- Rahmenparameter definieren und Punktwerte festlegen.

- Risiken bewerten und Handlungsvorgaben differenzieren.

- Risikoanalyse durchführen, Gegenmaßnahmen definieren und umsetzen.

- Wertaktualität überwachen und Prozesskontinuität sicherstellen.

Hilfreiche Excel-Liste zur Erstellung eines betrieblichen Risikoprofils

Den Ablauf gehen wir mit Ihnen Schritt für Schritt durch und stellen Ihnen mit unserer Excel-Liste ein kostenloses und hilfreiches Tool zur Erstellung Ihres Risikoprofils zur Verfügung. Diese können Sie einfach herunterladen und gemäß den nachfolgenden Schritten befüllen. Am Ende erhalten Sie eine Übersicht Ihrer Firmenwerte, den entsprechenden Risikoszenarien und den Handlungsfeldern.

1) Firmenwerte identifizieren und Risikoszenarien zuordnen

Im ersten Schritt ordnen Sie Ihren Firmenwerten verschiedene Risikoszenarien zu. Der Begriff „Asset“ auf deutsch „Firmenwert“ umfasst alles, was im Unternehmen für den Fortbestand des Geschäftsbetriebs wichtig ist. Dazu zählen Räume, Anwendungen, IT-Systeme, Prozesse, Personal und Lieferanten. Bei der Zusammenstellung der Firmenwerte ist auf Vollständigkeit zu achten. Es müssen alle Werte identifiziert werden, die potenziell einem Risiko ausgesetzt sind und Einfluss auf den Geschäftsbetrieb nehmen können. Die vollständige Firmenwertliste bildet das Fundament eines tragfähigen Risikomanagements.

Anschließend gilt es, die Risikoszenarien (zum Beispiel Feuer, Überschwemmung), denen die Firmenwerte ausgesetzt sind, zu katalogisieren. Um nicht bei Null anzufangen, haben wir bei Adacor die Elementargefährdungen aus den Gefährdungskatalogen des BSI zugrunde gelegt. Die 47 Risikoszenarien von Feuer über Verschmutzung bis zum Ressourcenmangel bilden einen soliden Grundstock, der entsprechend der individuellen Bedürfnisse ohne viel Aufwand erweitert werden kann. Sukzessive können Sie diese um eigene Risikoszenarien erweitern, die speziell auf ihre Situation oder Ihre Branche zutreffen. Mehrfachnennungen sind legitim, denn viele Assets sind mehreren Risiken gleichzeitig ausgesetzt.

2) Rahmenparameter definieren und Punktwerte festlegen

Um die Risiken angemessen bewerten zu können, müssen die passenden Parameter definiert werden. Das Risiko wird klassisch gemäß der folgenden Formel berechnet: Risiko = Eintrittswahrscheinlichkeit x Schadensstufe. Damit bei der späteren Risikoanalyse jede einzelne Risikobewertung nachvollziehbare und gleichbleibende Ergebnisse ergibt, müssen für die Parameter „Eintrittswahrscheinlichkeit“ und „Schadensstufen“ verschiedene Abstufungen festgelegt und Punktwerte vergeben werden. Konkret gestaltet sich das bei den einzelnen Parametern wie folgt:

Eintrittswahrscheinlichkeit

Bei der Eintrittswahrscheinlichkeit eines potenziellen Schadensszenarios, unterscheiden wir drei Stufen, denen wir entsprechende Punktwerte zugeordnet haben:

- Niedrig – seltener als jährlich (1 Punkt)

- Mittel – monatlich bis jährlich (2 Punkte)

- Hoch – täglich bis wöchentlich (3 Punkte)

Relevant ist die tatsächliche Häufigkeit, mit der das Ereignis zu erwarten ist. Wenn während des 10-jährigen Bestehens des Standortes zum Beispiel der nahegelegene Fluss noch nie über die Ufer getreten ist, kann dieses Szenario nur mit „Niedrig“ bewertet werden. Dass er potenziell jedes Jahr im Frühjahr übertreten könnte, rechtfertigt keine Einstufung auf „Mittel“.

Bei technischen Risiken wie beispielsweise dem Einsatz von Software, die potenzielle Sicherheitslücken enthält, sollte die manipulative Einflussnahme als Teil der Eintrittswahrscheinlichkeit betrachtet werden. Wie einfach kann eine Schwachstelle ausgenutzt oder eine technische Hürde umgangen werden? Kann dies versehentlich oder zufällig geschehen, so ist die Eintrittswahrscheinlichkeit hoch. Wird Spezial- oder Insiderwissen benötigt, oder ist der Angriff mit hohem Aufwand und Kosten verbunden, ist die Eintrittswahrscheinlichkeit als niedrig einzustufen.

Schadensstufe

Bei der Einschätzung der Folgen eines Schadens stützen wir uns auf die im BSI 200-3 Standard vorgeschlagenen Stufen:

- Niedrig (zu vernachlässigen) – keine Folgen (1 Punkt)

- Mittel (begrenzt) – geringe Folgen (2 Punkte)

- Hoch (beträchtlich) – hohe Folgen (3 Punkte)

- Sehr hoch (existenzbedrohend) – existenzbedrohende Folgen (4 Punkte)

Schäden in den verschiedenen Bereichen eines Unternehmens können in sehr unterschiedlicher Qualität entstehen. Um dies in die Risikoanalyse einzubeziehen, müssen zusätzlich die Auswirkungen auf die potenziell beeinträchtigen Bereiche für jede Schadensstufe detailliert beschrieben werden. Denkbar sind Auswirkungen in Bezug auf:

- Gesetze, Vorschriften, Verträge

- Selbstbestimmungsrecht

- Unversehrtheit

- Aufgabenerfüllung

- Innen-/Außenwirkung

- Finanzen

Nachfolgend sehen Sie, wie die detaillierte Schadensdefinition für die Schadensstufe „Niedrig“ aussehen könnte.

| Schadensstufe: Niedrig | |

| Bereich | Schadensdefinition |

| Gesetze, Vorschriften, Verträge | Verstöße gegen Verträge, Vorschriften und Gesetze sind nicht zu erwarten oder ohne Folgen. |

| Selbstbestimmungsrecht | Es ist keine Beeinträchtigung des informationellen Selbstbestimmungsrechts zu erwarten. |

| Unversehrtheit | Es ist keine Beeinträchtigung zu erwarten. |

| Aufgabenerfüllung | Die Beeinträchtigung würde von den Betroffenen als tolerabel eingeschätzt werden. Die maximal tolerierbare Ausfallzeit des IT- Systems ist größer als 72 Stunden. |

| Innen-/Außenwirkung | Es ist keine oder nur eine geringe interne Ansehens- oder Vertrauensbeeinträchtigung zu erwarten. |

| Finanzen | Der finanzielle Schaden ist kleiner als 5.000,- EUR. |

Bei der Ermittlung der Schadensstufe sollten Sie ebenfalls die Betriebsrelevanz, den monetären Wert und die Wiederherstellungszeit eines Firmenwertes berücksichtigen. Ein Notebook ist beispielsweise schneller und günstiger wiederzubeschaffen, als ein zentraler Datenbankserver. Außerdem behindert der Verlust des Notebooks „nur“ die Arbeit eines Mitarbeitenden bis zur Wiederbeschaffung, der zentrale Server legt möglicherweise den gesamten Betrieb still.

Jedes Unternehmen formuliert die Schadensdefinitionen je Schadensstufe auf individuelle Art und Weise. Dabei kann es zu signifikanten Unterschieden kommen. Beispielsweise könnte eine Firma in der Schadensstufe „Sehr hoch“ erst ab einer Schadenssumme von 5.000.000 Euro existenziell gefährdet sein, ein anderer Betrieb möglicherweise schon ab 500.000 Euro.

3) Risiken bewerten und Handlungsvorgaben differenzieren

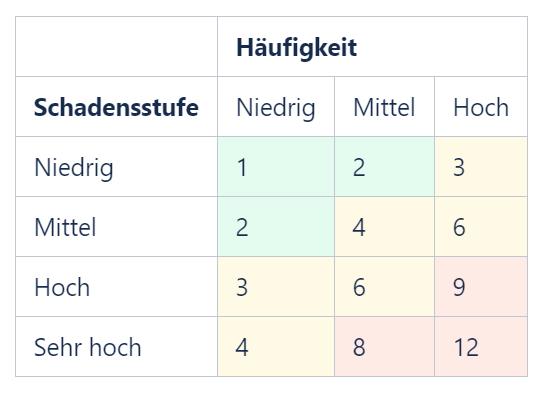

Im dritten Schritt müssen die Risiken bewertet werden, um entsprechende Handlungsmaßnahmen ableiten zu können. Die folgende Risikomatrix zeigt, wie die detaillierte Schadensdefinition für die einzelnen Schadensstufen aussehen könnte.

Anhand des zugewiesenen Risikowertes erkennen Sie direkt, wo Handlungsbedarf besteht. Um aus den Werten eine konkrete Handlungsanweisung ableiten zu können, müssen die dazugehörigen Handlungsvorgaben unterschieden und konkreten Punktzahlen zugewiesen werden. Damit kann die unternehmensspezifische „Risikotoleranz“ individuell abgebildet werden.

In unserer Excel-Liste haben wird dies durch eine entsprechende Färbung sichergestellt. Anhand dieser können Sie erkennen, welche Handlungsmöglichkeiten Sie haben:

- Risiko wird akzeptiert – Keine weitere Behandlung (Punktzahl 1-2, grün)

- Risiko muss behandelt werden – Risiko kann akzeptiert werden (Punktzahl 3-7, orange)

- Risiko muss behandelt werden – Risiko kann nicht akzeptiert werden (Punktzahl 8-12, rot)

4) Risikoanalyse durchführen und Gegenmaßnahmen definieren plus umsetzen

Nach der Identifizierung von Risiken, sollten Sie Schutzmaßnahmen entwickeln, mit denen Sie diese wirksam begrenzen oder beseitigen können. Gegen den Diebstahl von Daten bei einem verlorenen Notebook kann eine Verschlüsselung der Festplatte helfen. Bei Feuergefahr sind Brandschutzmaßnahmen erforderlich. Ein Backup begrenzt den Datenverlust. Um den Betrieb bei Ausfall eines IT-Systems aufrechtzuerhalten, kann eine zweite Instanz eingerichtet werden. Eine Versicherung mindert finanzielle Schäden. Die Auslagerung bestimmter Leistungen an einen Dienstleister kann Risiken vermindern, wenn dieser vertraglich zur Behandlung des Risikos verpflichtet wurde.

Dokumentieren Sie Ihre Maßnahmen und bewerten Sie, wie sich die Eintrittswahrscheinlichkeit und Schadensstufe nach der Risiko-Behandlung verändert. Im besten Fall konnten Ihre Gegenmaßnahmen beide Merkmale senken. Nach der Berechnung des Brutto-Risikos ergibt sich das Netto-Risiko. Betrachten Sie dabei nach dem Maximalprinzip den höchsten Netto-Wert, der sich für ein Asset ergibt, als Endergebnis.

5) Wertaktualität überwachen und Prozesskontinuität sicherstellen

Das Risikomanagement ist ein fortlaufender zirkulärer Prozess, in dem Planung, Umsetzung, Überwachung und Verbesserung kontinuierlich stattfinden. Die Tatsache, dass Unternehmen einem ständigen Wandel unterliegen und oft kurzfristig auf sich verändernde Anforderungen reagieren müssen, verdeutlicht, weshalb es in demselben Maß für eine systematische und fundierte Risikoanalyse wichtig ist, die einzelnen Bestandteile regelmäßig auf Aktualität und Stimmigkeit hin zu überprüfen. Hinzu kommt, dass sich im Laufe der Zeit die Risikotoleranz eines Unternehmens verändern kann. Die Stufen der Rahmenparameter und die dazugehörigen Punktwerte, die Schadensdefinitionen, die Risikobewertungen und die Handlungsanweisungen müssen konsequent und fortlaufend validiert werden. Um eine permanente Überwachung der Werte und Prozesse sicherzustellen, hat es sich für uns als sehr gut in den Arbeitsalltag integrierbarer Weg erwiesen, jeden Monat turnusmäßig nur eine bestimmte Anzahl von Firmenwerten zu prüfen, anstatt die gesamte Analyse an einem Stück durchzuführen.

Fazit: Erfolgreiches Risikomanagement zu vertretbarem Aufwand

Das Risikomanagement ist für alle Unternehmen unabhängig von ihrer Größe verpflichtend. Unser Beitrag zeigt, dass auch kleine und mittelständische Unternehmen ein effizientes Risikomanagement mit vertretbarem Aufwand implementieren können, das ihren Ressourcen und Anforderungen gerecht wird. Zudem gibt unsere vorgefertigte Excel-Liste wertvolle Einblicke in das betriebliche Risikoprofil, um Handlungsbedarf direkt zu erkennen. Für eine möglichst realistische Abbildung der Risiken ist es jedoch unerlässlich, den vorgestellten Ansatz mit Blick auf die eigene Firma zu überprüfen und notwendige Erweiterungen oder Modifizierungen vorzunehmen.

Weitergehende Informationen erhalten Sie in unserem Bereich Security & Compliance auf unserer Webseite.