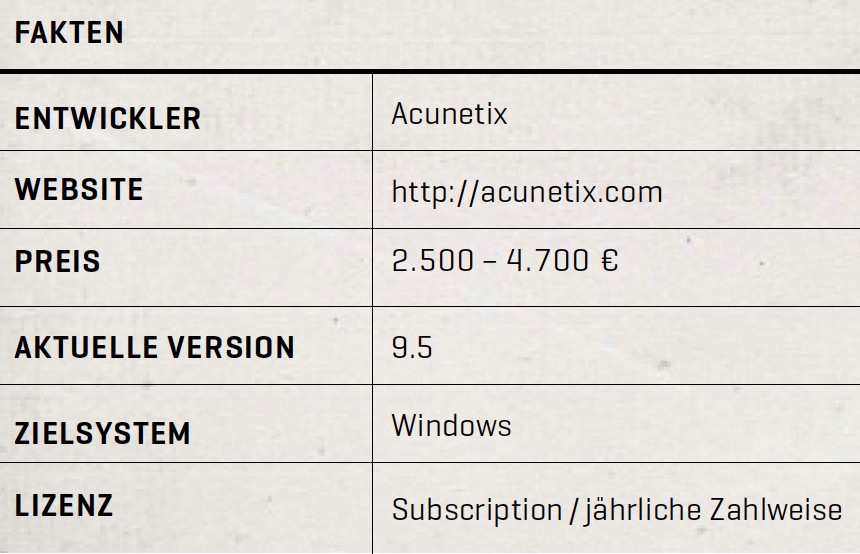

Wie sicher der eigene Internetauftritt gegen Hackerangriffe geschützt ist, lässt sich mithilfe eines Web Vulnerability Scanners herausfinden. Die Adacor setzt in diesem Bereich unter anderem erfolgreich die Software „Acunetix“ ein. Aufgrund einer Empfehlung von einem Sicherheitsberater probierten die Softwareentwickler des Hosting-Spezialisten vor kurzem eine Variante aus: Netsparker.

Web Vulnerability Scanner (WVS) sind Programme, die eine Internetanwendung bzw. -seite automatisiert auf bekannte Schwachstellen und Sicherheitslücken überprüfen. Die Scanergebnisses bilden die Basis für entsprechende Maßnahmen, mit denen sich die aufgedeckten Sicherheitslücken schließen lassen. Meistens testet die Software nicht nur die Anwendung selbst, sondern sie deckt auch Schwachstellen im Webserver auf und überwacht allgemeine sicherheitsrelevante Einstellungen.

Web Vulnerability Scanner (WVS) sind Programme, die eine Internetanwendung bzw. -seite automatisiert auf bekannte Schwachstellen und Sicherheitslücken überprüfen. Die Scanergebnisses bilden die Basis für entsprechende Maßnahmen, mit denen sich die aufgedeckten Sicherheitslücken schließen lassen. Meistens testet die Software nicht nur die Anwendung selbst, sondern sie deckt auch Schwachstellen im Webserver auf und überwacht allgemeine sicherheitsrelevante Einstellungen.

So zeigt das Tool z. B. automatisch an, wenn bei der Einbindung von Log-in-Formularen auf einer Website der Einsatz des SSL-Netzwerkprotokolls (SSL: Secure Sockets Layer) fehlt. Dieses ist jedoch Grundvoraussetzung für eine sichere Datenübertragung.

Wie sicher ist die eigene Webseite? In diesem Beitrag stellen wir Sicherheitssoftware auf dem Prüfstand!

Nutzen eines Web Vulnerability Scanner

Die Sicherheit einer Internetanwendung hängt von verschiedenen Faktoren ab: z. B. vom Alter, von der Größe und Komplexität der Seite oder von den eingesetzten Frameworks und Webservern. Aufgrund der zahlreichen Einflussgrößen wäre es unwirtschaftlich, würde man nach jedem Update oder Deployment auf der gesamten Anwendung eine Sicherheitsüberprüfung per Hand ausführen. Ohnehin hätten Hacker immer noch genügend potenzielle Angriffsmöglichkeiten sowie daraus resultierende Kombinationen, als dass ein solcher Aufwand personell abdeckbar wäre. Ein Web Vulnerability Scanner bietet deshalb für diese Themenstellung die richtige Lösung.

Prüfungskriterien im Vergleichstest

- Zuverlässigkeit

- Flexibilität

- Funktionsumfang

Bei dem nachfolgenden Vergleichstest stand die Prüfung folgender drei Kriterien im Fokus:

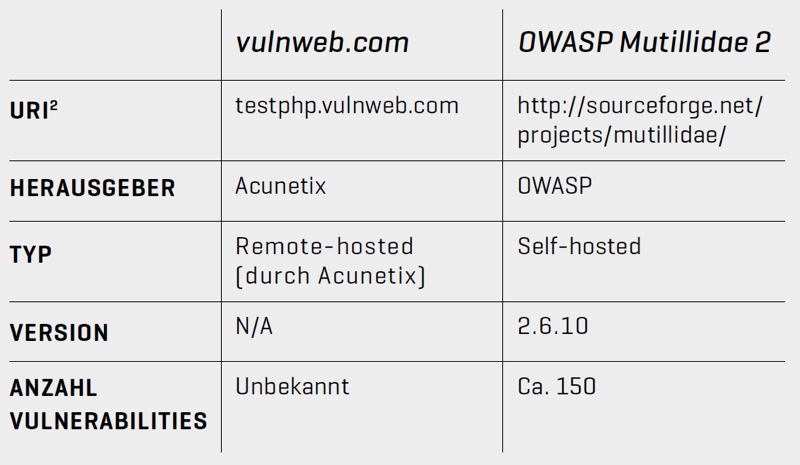

Grundsätzlich ist es nicht sinnvoll, einen Web Vulnerability Scanner in einer Produktivumgebung zu testen, weil dann womöglich die Datenbank oder andere kritische Teile der getesteten Webseite zerstört werden würden. Aus diesem Grund sollten die Vulnerability Scans in einer sicheren Testumgebung ausgeführt werden, die man problemlos in ihren ursprünglichen Zustand zurückversetzen kann.

Bezogen auf den Testablauf ließen die Programmierer die Scanner zunächst gegen die von Acunetix zur Verfügung gestellte und oft empfohlene Testseite vulnweb.com laufen. In einem zweiten Schritt werden die Tools zusätzlich auf einer selbst eingerichteten Umgebung (OWASP Mutillidae ) geprüft, um in einer kontrollierten, anbieterunabhängigen Umgebung präzisere Testergebnisse zu erhalten.

Netsparker: Web Vulnerability Scanner mit False Positive-Erkennung

Netsparker: Web Vulnerability Scanner mit False Positive-Erkennung

Sowohl die Oberfläche als auch der Konfigurationsumfang von Netsparker überzeugen durch eine intuitive und übersichtliche Handhabung, die besonders unerfahrenen Nutzern den Vorteil bietet, das Tool auch mit wenig Erfahrung mit Penetrationstests effektiv bedienen zu können.

Bereits die Standardinstallation von Netsparker ermöglicht den direkten Anschluss des Scanners an das weit verbreitete Jira-Ticketsystem von Atlassian. Mithilfe der webbasierten Anwendung kann ein Ticket mit allen nötigen Einstellungen wie „zugewiesen an“ oder „Kategorie“ direkt erzeugt werden, sobald der Scanner eine Schwachstelle oder Sicherheitslücke findet.

Ein großer Nachteil bei der Ausführung von Netsparker war die extrem lange Testdauer. Der Scan dauerte bis zu acht Stunden lang. Das lag sicher daran, dass die Software versuchte Blind-SQL-Injections gegen die Testseite auszuführen. In der Probeversion von Netsparker ließ sich dieses Scan-Template jedoch nicht abschalten

Die Prüfungskriterien Netsparker

Zuverlässigkeit Netsparker

Der Test dauerte bei 9.580 Requests etwa fünfeinhalb Stunden. In diesem Zeitraum hat Netsparker 21 kritische, 24 wichtige, vier mittelschwere, acht niedrige und zehn informelle Funde angezeigt.

Flexibilität Netsparker

Es ist möglich, das Scanprofil mit Log-in-Daten und/oder einem Custom-Cookie zu speisen. Damit lassen sich beispielsweise auch Seiten prüfen, die sich hinter dem Log-in befinden. Des Weiteren kann man die Scans zu festen Zeiten mit bestimmten Scanprofilen planen. Die verschiedenen Templates lassen sich über ein Menü einzeln an- und abschalten. Im Test reagierte diese Funktion allerdings nicht, eventuell lag dies an der Evaluationsversion der Software.

Funktionsumfang Netsparker

Bis auf den eigentlichen Vulnerability Scan bietet Netsparker keine weiteren Funktionen.

Informationen zu den Testumgebungen

In einem ersten Schritt erfolgte der Scan (Netsparker und Acunetix) gegen testphp.vulnweb.com.

Acunetix – All-in-One Software-Scanner

Acunetix – All-in-One Software-Scanner

Beim Start von Acunetix bietet der Tool-Explorer auf der linken Seite eine ganze Reihe von Konfigurationsmöglichkeiten und Tools. Um das gesamte Potenzial, das die Software im Bereich der Penetrationstests bietet, effizient auszuschöpfen, bedarf es für den Nutzer einiges an Erfahrung und Einarbeitung.

Die Einstellungsmöglichkeiten von Acunetix sind fein graduiert. Daraus ergeben sich interessante Möglichkeiten für die Erstellung von unterschiedlichen Scanprofile für sehr spezifische Anwendungsfälle. Zusätzlich verfügt Acunetix über einen Extramodus speziell für Webservices. Mit diesem kann man zum Beispiel SOAP -Schnittstellen überprüfen.

Interessant für allgemeine Tests, beispielsweise im eigenen Firmennetzwerk, ist der Target-Finder, der mittels IP/Port-Ranges potenzielle Angriffsziele im aktuellen Netzwerk aufspürt und anzeigt.

Acunetix bietet eine zusätzliche Softwarekomponente, die sich in den serverseitigen Code integrieren lässt und die direkt mit dem Scanner kommunizieren kann. Der sogenannte Acunetix-Sensor ermöglicht es, mithilfe des auf dem Server eingebundenen Codes/Moduls, die kritischen Codestellen direkt zu identifizieren. Der sich daraus ergebende Vorteil ist ein hoher Detailierungsgrad beim Scannen. Etwa zeigt das Programm ein Stacktrace („Stapelspeicher-Zurückverfolgung“: Ausgabe und Interpretation des Stack-Inhalts) vom Zeitpunkt der Ausnutzung der Sicherheitslücke sowie die entsprechende Codezeile und den Name der betroffenen Datei an.

Die Prüfungskriterien Acunetix

Zuverlässigkeit Acunetix

Der Test dauerte bei 51.267 Requests ungefähr drei Minuten und 41 Sekunden. Acunetix hat im Testdurchlauf 94 kritische, 49 wichtige, vier mittelschwere, acht niedrige und zehn informelle Funde angezeigt.

Flexibilität Acunetix

Die Einstellungsmöglichkeiten für Scans sind vielfältig. Außerdem lassen sich Header und Cookies definieren, es kann ein Proxy dazwischen geschaltet werden (SOCKS oder HTTP) und es können Standardwerte für Eingabefelder gesetzt werden.

Funktionsumfang Acunetix

Neben dem normalen Scan auf Sicherheitslücken bietet Acunetix zusätzlich die Möglichkeit, SOAP-Webservices zu scannen. Außerdem entpuppte sich der Acunetix-Sensor als nützliches Zusatz-Feature.

Unterschiedliche Ergebnisse erfordern weitere Tests

Die Scanergebnisse sind speziell im Hinblick auf die Testlänge und die Endresultate sehr unterschiedlich. Das bedeutet im Umkehrschluss, dass im Hinblick auf eine Entscheidung ein Test gegen eine Seite mit unbekannter Anzahl an Vulnerabilities nur als grober Anhaltspunkt (z. B. bezüglich Bedienkonzept, Programmdesign, Funktionsumfang oder Konfigurierbarkeit) dienen kann. In Bezug auf die Zuverlässigkeit waren die Ergebnisse nicht ausreichend.

Aufgrund der genannten Ursachen werden die Adacor-Softwareentwickler im zweiten Teil der Testserie beide Tools gegen eine selbst eingerichtete Testumgebung mit der OWASP Mutillidae 2 laufen lassen. Über die Ergebnisse werden wir in der Herbstausgabe unseres Kundenmagazins berichten.