Die ISO-Norm 27001 spezifiziert branchenunabhängig Anforderungen für die Implementierung von geeigneten Sicherheitsmechanismen, die an die individuelle Situation einzelner Organisationen anzupassen sind. Die erste Fassung wurde 2005 veröffentlicht. Nun wurde diese Version durch eine vollständig überarbeitete Fassung revidiert.

Mit einer ISO-27001-Zertifizierung identifizieren und beseitigen Unternehmen IT-Risiken und implementieren IT-Sicherheitsverfahren, die zur nachhaltigen Qualitätsoptimierung ihrer Systeme beitragen.

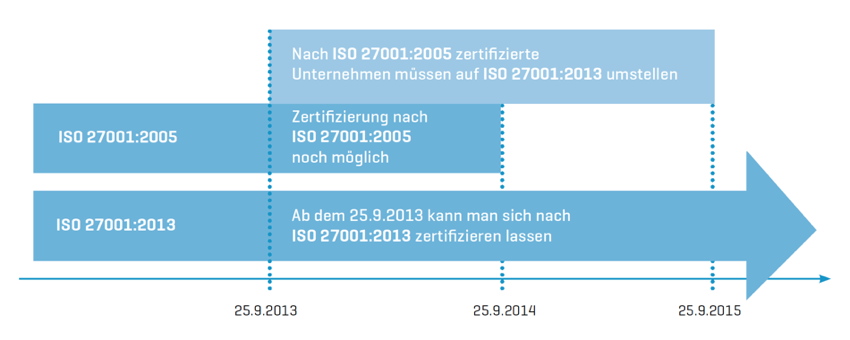

Im Zusammenhang mit der Veröffentlichung der neuen Revision müssen Unternehmen nun nicht nur auf inhaltliche Änderungen einstellen, sondern auch bestimmte Übergangsfristen berücksichtigen.

Wir zeigen Ihnen, worauf Sie im Detail zu achten haben.

Welche Neuerungen bringt die 2013er-Revision?

Die Neuerungen verbessern die Anwendbarkeit der Norm erheblich. Sie ist stärker auf die Strategie der Organisation ausgerichtet und verlegt den Schwerpunkt weg von prozessualen Vorgaben verstärkt hin zu Verantwortungsvorgaben. Die neue, einheitliche High-Level-Struktur der ISO 27001:2013 ermöglicht es in Zukunft darüber hinaus, verschiedene Normen besser miteinander zu verknüpfen. Besonders die Integration mehrerer Managementsysteme wie z. B. der ISO 9001, ISO 14001 und ISO 27001 wird wesentlich erleichtert.

So lassen sich bestimmte Prozesse in Zukunft deutlich besser bündeln, wodurch Synergieeffekte freigesetzt werden. Das gilt auch für die Prüfung durch einen Auditor. Da maßgebliche Teile der Managementsystem-Standards vereinheitlicht wurden, können mehrere implementierte Managementsysteme fortan auch gemeinsam auditiert werden. Das entlastet nicht nur die Mitarbeiter, sondern reduziert auch den benötigten Zeitaufwand beträchtlich und spart somit Kosten. Aber welche Anforderungen sind nun in der in 2013 revidierten Fassung der ISO 27001 neu hinzugekommen bzw. weggefallen?

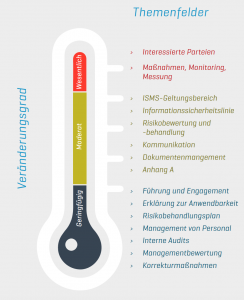

Die neue Norm gibt konkrete Hilfestellungen dabei, den Umgang mit den einzelnen sicherheitskritischen Aspekten innerhalb des Unternehmens stärker im organisatorischen Arbeitsalltag zu verankern. Hierfür müssen u. a. Verbindlichkeiten klar definiert, Prüf- und Messverfahren dezidiert beschrieben und Verantwortlichkeiten konkret zugewiesen werden. Um dies für Unternehmen nachvollziehbar zu dokumentieren, waren Änderungen verschiedenen Ausmaßes notwendig. Grob lassen sich für die einzelnen Themenfelder wesentliche, moderate und geringfügige Änderungen unterscheiden. Die Neuerungen hinsichtlich der interessierten Parteien sowie den Themenfeldern Maßnahmen, Monitoring & Messung sind für Unternehmen, die sich bereits mit der 2005er-Revision auseinandergesetzt haben, sicherlich die gravierendsten. Aber was hat sich hier genau geändert?

Die neue Norm gibt konkrete Hilfestellungen dabei, den Umgang mit den einzelnen sicherheitskritischen Aspekten innerhalb des Unternehmens stärker im organisatorischen Arbeitsalltag zu verankern. Hierfür müssen u. a. Verbindlichkeiten klar definiert, Prüf- und Messverfahren dezidiert beschrieben und Verantwortlichkeiten konkret zugewiesen werden. Um dies für Unternehmen nachvollziehbar zu dokumentieren, waren Änderungen verschiedenen Ausmaßes notwendig. Grob lassen sich für die einzelnen Themenfelder wesentliche, moderate und geringfügige Änderungen unterscheiden. Die Neuerungen hinsichtlich der interessierten Parteien sowie den Themenfeldern Maßnahmen, Monitoring & Messung sind für Unternehmen, die sich bereits mit der 2005er-Revision auseinandergesetzt haben, sicherlich die gravierendsten. Aber was hat sich hier genau geändert?

Interessierte Parteien – Wer ist involviert und betroffen?

Interessierte Parteien und deren Anforderungen müssen zukünftig als elementarer Teil des ISMS identifiziert werden. Es gilt festzustellen, wer die einzelnen Parteien sind, mit denen ein Unternehmen im Rahmen seines ISMS in Kontakt kommt, und ob selbige Einfluss auf das ISMS nehmen bzw. andersherum von ihm beeinflusst werden. Die Anforderungen dieser Parteien – das können z. B. Lieferanten, staatliche Institutionen oder Anwohner der Umgebung sein – können rechtliche, vertragliche, regulatorische und/oder ethische Verpflichtungen enthalten.

Maßnahmen, Monitoring, Messung – Vertrauen ist gut, Kontrolle ist besser!

Ein weiterer Kernaspekt, der neu gewichtet wurde und im Vergleich zur Vorversion der Norm deutlich vertieft wurde, ist die Messung der Effektivität innerhalb eines ISMS. Der Anwender der Norm muss die Leistung und die Effektivität des Informationssicherheitsmanagementsystems sicherstellen. Hierzu muss das Unternehmen eine Methodik zur Überwachung, Messung, Analyse und Evaluation der ISMS-Maßnahmen definieren und die dazugehörigen Ergebnisse entsprechend dokumentieren. Es muss hierfür genau festgelegt werden, was überwacht wird, welche Kennziffern hinterlegt werden und wer wann mit welchem Prozess die Ergebnisse auswertet. Geeignete Methoden zur Messung der Effektivität können z. B. die Analysen von „Key Performance Indikatoren“ (KPI) oder dediziert entwickelte Messsysteme sein. Denkbar ist auch, die Bewertung im Zusammenhang mit dem Management-Review-Prozess durchzuführen. So kann die Evaluation vergleichsweise einfach in den schon geregelten Prozessrahmen integriert werden.

Moderate Änderungen ISO 27001:2013

Neben den wesentlichen Änderungen in Bezug auf die interessierten Parteien und die Maßnahmen (inklusive dem dazugehörigen Monitoring und Messen) enthält die neue Norm in Bezug auf einige Themenfelder auch moderate Änderungen.

Im Zusammenhang mit dem ISMS-Geltungsbereich rücken z. B. ausgelagerte Dienstleistungen verstärkt in den Fokus der Betrachtung. Die Anforderungen an die Risikobewertung und Kritikalitätsprüfung von externen Dienstleistern sind gestiegen.

Zudem müssen die Informationssicherheitsziele zukünftig messbar und den Anforderungen entsprechend in einer Informationssicherheitsleitlinie definiert werden. Sie ist zu kommunizieren, regelmäßig zu überprüfen und bei Bedarf zu aktualisieren. Das Erreichen der Ziele muss explizit geplant werden, wobei die für die Abwicklung notwendigen Tätigkeiten und Ressourcen, die Zeitplanung und die personellen Verantwortlichkeiten zu berücksichtigen sind.

Die Anforderungen an die Risikobewertung und -behandlung wurden ebenfalls neu gestaltet und ein sogenannter Risikoinhaber („Risk Owner“) implementiert.

Die Vorgaben zur Methodik, wie das Risiko zu bestimmen ist (z. B. während der Identifikation der Unternehmenswerte, Risiko- und Schwachstellenanalyse), wurden gelockert. Allerdings müssen zukünftig ausgelagerte Prozesse berücksichtig und in das Risikomanagement einbezogen werden. Am besten gelingt dies im Rahmen des Risikobewertungsprozesses. Folglich muss dieser modifiziert und die Analyseergebnisse entsprechend angepasst werden. Der hieraufhin ausgearbeitete Risikobehandlungsplan muss vom jeweiligen Risikoinhaber freigeben und das verbleibende Restrisiko der Informationssicherheit explizit akzeptiert werden. Der Schwerpunkt des Risikomanagements hat sich hierdurch maßgeblich verändert. Und zwar weg von der reinen „isolierten“ Maßnahmenkontrolle hin zur Identifikation und Behandlung von Risiken in Bezug auf die unternehmensspezifischen Strukturen und Prozesse. Und das Ganze unter der Zuhilfenahme von konkret zugewiesenen personellen Verantwortlichkeiten.

Neu ist auch, dass die Norm klare Anforderungen an die Kommunikation von Informationssicherheitsthemen beschreibt.

Es gilt, die folgende Frage(n) zu beantworten: Wer spricht wann mit wem über welches Thema?

Und die ISO verabschiedet sich von der Idee, dass alle Sachverhalte des ISMS in Dokumenten oder Aufzeichnungen festgehalten werden müssen (Dokumentenmanagement). Fortan gibt es keine formalen Anforderungen mehr an das Format oder Speichermedium für die Dokumentation.

Last but not least: Im Vergleich zur 2005er-Version der ISO-Norm wurde der Anhang A an einigen Stellen weitgehend überarbeitet und vor allem an aktuelle Sicherheitserfordernisse der Informationstechnologie angepasst. Die neue Revision besteht nun nicht mehr aus 133, sondern lediglich aus 114 Maßnahmen. Das sind 19 Maßnahmen weniger.

Weitere geringfügige Änderungen zielen auf die Themenfelder ab:

- Führung und Engagement

- Erklärung zur Anwendbarkeit

- Risikobehandlungsplan

- Management von Personal

- Interne Audits

- Managementbewertung

- Korrekturmaßnahmen

Die Modifikationen sind aber nur marginal, sodass wir an dieser Stelle nicht näher darauf eingehen.

Fristen und Übergangsfristen

Bereits nach der 2005er-Revision zertifizierte Unternehmen haben seit der ersten Veröffentlichung der neuen Norm im September 2013 zwei Jahre Zeit, sich nach der neuen Norm rezertifizieren zu lassen. Eine Übergangsfrist ist Ende September dieses Jahres bereits verstrichen. Konnten Unternehmen sich bislang auch noch nach der 2005er-Revision zertifizieren lassen, können Informationssicherheitsmanagementsysteme ab Oktober 2014 nur noch nach der neuen ISO/IEC 27001:2013 (re-)zertifiziert werden.

Fazit

Die neue Norm macht – wie auch die Vorgängerversion – keine Vorgaben in Bezug auf ein konkretes Sicherheitsniveau, sondern fokussiert ausschließlich auf den Betrieb eines ISMS.

Allerdings wurde der Standard in der neuen Version an andere ISO-Managementstandards angeglichen, die Gliederung wurde optimiert und im Hinblick auf aktuelle Erfordernisse der Informationssicherheit angepasst. Da der Ausgestaltungsspielraum hinsichtlich des konkreten Doings erhöht wurde, sollte die Nutzung des Standards für Unternehmen ohne größere Probleme möglich sein. Weil die Änderungen im Standard nicht so gravierend sind, wie es auf den ersten Blick scheinen mag, dürften auch Unternehmen, die bereits nach der 2005er-Revision zertifiziert sind, wenig Schwierigkeiten haben, bis Ende September 2015 auf die neue Version umzustellen. Bleibt noch zu erwähnen, dass die vollzogenen Veränderungen selbstverständlich auch Einfluss auf das künftige Prüfverfahren nehmen. Unternehmen, die eine Zertifizierung nach der neuen Version anstreben, sollten sich deshalb rechtzeitig mit der neuen ISO-Norm auseinandersetzen und auf das veränderte Prüfverfahren vorbereiten. So lautet zumindest eine Empfehlung der Deutschen Akkreditierungsstelle (DAkkS) und des TÜVs als Zertifizierungsdienstleister.