Gezielte Denial-of-Service-Angriffe auf Server, Rechner oder andere Komponenten im Datennetz legen immer wieder Websites und Mailserver lahm. Sich davor zu schützen, ist bislang nicht möglich. Was bleibt, sind verschiedene Möglichkeiten, um solchen Angriffen standzuhalten. Wir zeigen Ihnen wirksame Methoden wie das Blackholing, Profiling und Geoblocking.

Die Experten von Kaspersky Lab warnen Unternehmen und Organisationen im Reporting des ersten Quartals 2020 erneut vor den qualitativ ausgefeilten DDoS-Attacken. Die Anzahl der Angriffe ist seit den letzten drei Jahren auf einem gleichbleibend hohen Niveau, zusätzlich ist ein gefährlicher Trend in der Qualität und Komplexität dieser Angriffe zu verzeichnen. Angriffsfläche sind dabei unter anderem bekannte Websites wie Facebook und Instagram, die aufgrund massiver DDoS-Attacke für Benutzer über Stunden nicht erreichbar waren. Ein wirksamer Schutz ist bislang nicht in Sicht. Und die Angriffe zu stoppen, ist ebenfalls kaum möglich. Oft halten sie so lange an, bis sie keinen Effekt mehr erzielen.

Für Unternehmen stellt sich deshalb vor allem die Frage, wie sie solche Angriffe aushalten und ihre Services währenddessen aufrechterhalten können. Wir zeigen Ihnen 6 Methoden, mit denen Sie Denial-of-Service-Angriffe standhalten können.

Methode 1: Ressourcen erhöhen

Eine Möglichkeit besteht darin, die Ressourcen zu erhöhen. Sie sind für alle drei Angriffsvarianten relevant. Eine Erhöhung kann entweder vertikal oder horizontal erfolgen. Eine horizontale Erhöhung wird durch die Einrichtung weiterer Server mit gleichen Aufgaben erreicht. Ein vertikales Erhöhen der Ressourcen dagegen bedeutet, Arbeitsspeicher (RAM) oder Prozessoren (CPU) auszuweiten. Sinnvoll ist dabei das Einrichten von Loadbalancern zum Verteilen der eingehenden Anfragen auf mehrere Systeme. Vor allem bei gewünschter Hochverfügbarkeit ist eine solche Lastverteilung bereits von Beginn an als Schutz unbedingt zu empfehlen. Je nachdem, wie groß der Angriff ist und wie lange er anhält, müssen Unternehmen gegebenenfalls mehrmals die Ressourcen erhöhen.

Methode 2: Schadhaften Traffic blockieren oder eliminieren

Handelt es sich um einen einfachen DoS-Angriff, erfolgt dieser in der Regel von einer einzigen oder sehr wenigen IP-Adressen aus. Diese sind meist relativ einfach zu identifizieren und können anschließend blockiert werden. Für DDoS- und DRDoS-Attacken ist dies aufgrund der immensen Datenmenge oft nicht ausreichend. Außerdem ist der Traffic bei solchen Angriffen so intelligent verteilt, dass es teilweise mehrere Tage bis Wochen bis zur Identifizierung dauert. Eine Möglichkeit, solchen Angriffen standzuhalten, ist das Identifizieren und Eliminieren des schadhaften Traffic. Die verschiedenen nachfolgend beschriebenen Möglichkeiten sind mehr oder weniger aufwendig und kostenintensiv. Außerdem bergen sie immer die Gefahr, auch legitimen Datenverkehr mit herauszufiltern:

Ein Exposed Host analysiert die ankommenden Anfragen, zum Beispiel anhand der Signaturen, Absender-Adressen oder Protokolle. Er erkennt die echten Anfragen und leitet diese zur normalen Bearbeitung an den Server weiter. Sollte sich die Menge der Anfragen erhöhen, besteht die Gefahr, dass der Exposed Host an seine Grenzen stößt und weitere Exposed Hosts benötigt werden.

Methode 3: Profiling

Auf der Basis eines vorher erstellten Aktivitätsprofils werden die eingehenden Anfragen analysiert. Nur wenn sie die angebotenen Seiten betreffen, werden sie als legitim definiert und verarbeitet. Allerdings können auch Botnets mit legitim aussehenden Anfragen die Dienste überlasten: Wurde beispielsweise das Ausfüllen eines Webformulars als legitim definiert, und wird es dann jedoch 10.000-mal pro Sekunde ausgefüllt, wird es als nicht mehr legitim eingestuft. In solchen Fällen können Formulare zum Beispiel mit Captchas versehen werden. Der Mechanismus stellt sicher, dass das Formular tatsächlich von einem Menschen ausgefüllt wird. Alternativ bieten Tresholds die Möglichkeit, die Anzahl der Aktionen zu begrenzen oder die Zugriffe pro Sekunde zu beschränken.

Methode 4: Blackholing

Grundlage für die Methode des Blackholing ist die Tatsache, dass eine Anfrage im Internet immer aus einer Quelle kommt (Angreifer oder legitimer Kunde) und auf ein Ziel (Server) gerichtet ist. Somit kann entweder die Quelle oder das Ziel Gegenstand von Blackholing sein. Richtet sich das Blackholing auf das Ziel, werden alle Anfragen an eine bestimmte Domain oder IP-Adresse statt in das eigene Netzwerk ins „Nichts“ umgeleitet. So kann schadhafter Traffic andere Systeme und Kunden nicht in Mitleidenschaft ziehen. Stattdessen wird er von einem „schwarzen Loch (black hole)“ verschlungen. Diese als Remote Triggered Blackholing (RTBH) bezeichnete Maßnahme spielt allerdings dem Angreifer in die Karten, da weder gewünschter noch unerwünschter Traffic zum Server gelangen. Ist der Angriff auf die IP-Adresse gerichtet, besteht zusätzlich die Möglichkeit, diese zu ändern. Der Angriff läuft dann ins Leere. Zielt die Attacke allerdings auf die Domain ab, ist das Ändern der IP-Adresse keine Lösung. Die Namensauflösung würde schließlich weiterhin stattfinden und der Angriff mit der neuen IP weitergehen.

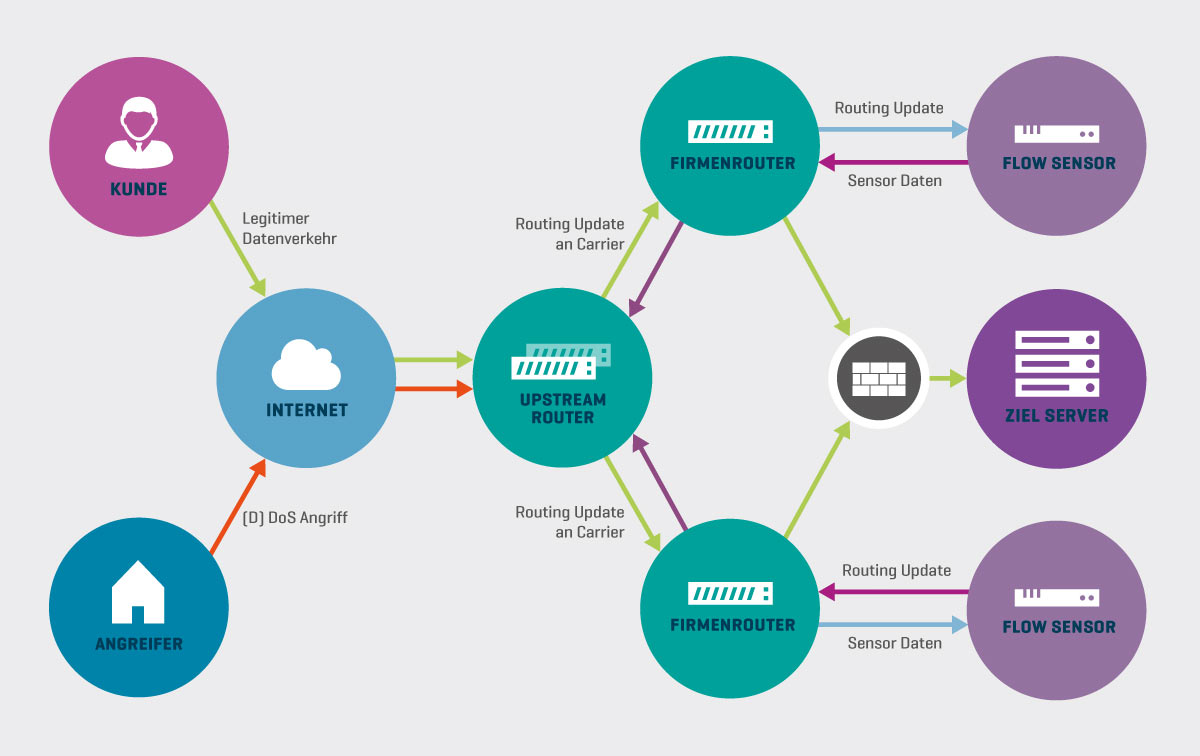

Remote Triggered BlackHoling (RTBH): Legitimer Datenverkehr und DDoS-Angriff erreichen über das Internet die Adacor-Router. Sie senden Stichproben (Flows) an die Adacor-Sensoren (Flow Sensor). Diese beurteilen, ob es sich um einen Angriff handelt. Ist dies der Fall, wird ein Routing Update an die Router und die Carrier gesendet. Das ermöglicht, die angegriffene IP zu blocken und das Netzwerk hinter den Carrier Routern zu schützen.

Vor allem für Webserver, die Webseiten oder -shops zur Verfügung stellen, kommt lediglich ein Filtern anhand der Absender-IP-Adresse infrage. Das Blackholing bezieht sich dann auf die Quelle und wird als Source-Based Remote Triggered Blackholing (S/RTBH) bezeichnet. Dabei werden alle Anfragen von den IP-Adressen eines bestimmten Nutzers oder Kunden nicht verarbeitet. Allerdings sind bei dieser Methode alle Nutzer der entsprechenden IP-Adresse betroffen, sodass auch hier legitimer Traffic weggefiltert wird.

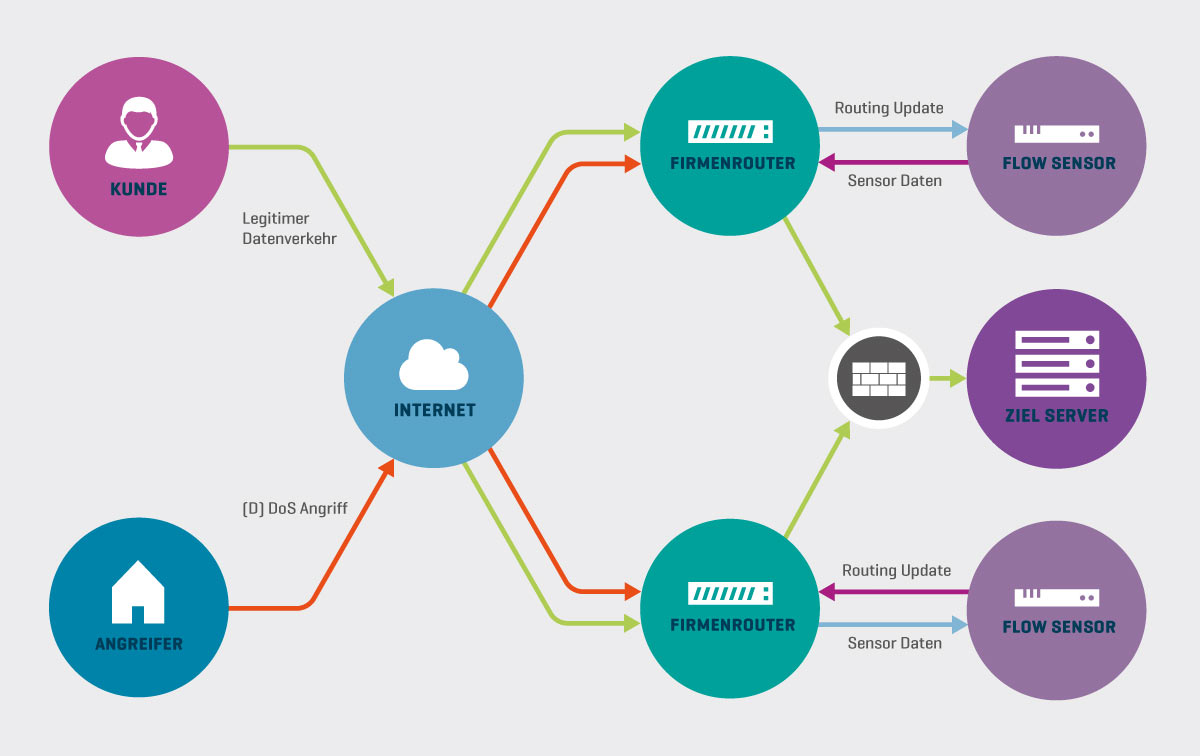

Source-Based Remote Triggered BlackHoling (S/RBTH): Legitimer Datenverkehr und DDoS-Angriff erreichen über das Internet die Adacor-Router. Sie senden Stichproben (Flows) an die Sensoren (Flow Sensor). Diese beurteilen, ob es sich um einen Angriff handelt. Ist dies der Fall, wird ein Routing Update an die Adacor-Router gesendet, um die IPs des oder der Angreifer zu blocken.

Methode 5: Geoblocking

In manchen Fällen besteht Grund zur Annahme, dass die schadhaften Anfragen aus einer bestimmten geografischen Region kommen. In diesem Fall ist Geoblocking eine Möglichkeit, damit umzugehen. Das heißt, der komplette Traffic aus einer bestimmten Region wird konsequent nicht bearbeitet. Allerdings ist das nur dann empfehlenswert, wenn die Region nicht relevant für den Kunden ist und das Geoblocking auf Firewall-Ebene ausgeführt wird. Muss – beispielsweise aufgrund der Größe des Angriffs – das Geoblocking bereits am Router stattfinden, ist sicherzustellen, dass alle Kunden, die die dahinter liegende Infrastruktur nutzen, nicht auf Traffic aus dieser Region angewiesen sind.

Methode 6: Geografische Verteilung

Die geografische Verteilung von Diensten auf verschiedene Kontinente – ursprünglich dazu gedacht, kurze Antwortzeiten zu gewährleisten – ist im Falle eines DDoS- oder DRDoS-Angriffs sehr hilfreich. Allerdings ist diese Lösung sehr kostenintensiv. Dabei bleiben die Anfragen – und somit auch die Angriffe – auf dem Kontinent, auf dem sie gestartet wurden.

Im Einzelfall entscheiden

Welche Maßnahme im Angriffsfall die beste Wahl ist, ist vom Einzelfall abhängig. Zu bedenken ist dabei, dass manche Methoden etwas zeitlichen Vorlauf brauchen. So muss beispielsweise beim Profiling die Zeit zum Erstellen der Aktivitätsprofile eingeplant werden. Auch die geografische Verteilung funktioniert nur mit entsprechender Vorbereitung. Beide Blackholing-Varianten (RTBH/SRBTH) kann Adacor dagegen umsetzen – die entsprechende Infrastruktur ist bereits vorhanden. Auch Traffic Washing/Scrubbing ist mittlerweile möglich. Die dafür benötigten Bandbreiten und Ressourcen wurden etabliert. Haben Kunden eine eigene Infrastruktur oder eine eigene Firewall, kann auch Geoblocking recht zügig umgesetzt werden.

Fazit: Geeignete Methoden finden

Ein wirksamer Schutz gegen volumetrische Angriffe, die zu einer Dienstverweigerung führen, ist kaum möglich. Es existieren lediglich verschiedene Methoden, um im Fall einer absichtlich und gezielt herbeigeführten Dienstblockade den schadhaften Traffic herauszufiltern und den Service möglichst aufrechtzuerhalten.

Welche Methode am besten geeignet ist, hängt vor allem vom Kunden und seinem Geschäftsmodell sowie den betroffenen Diensten ab. Es ist im Einzelfall zu entscheiden, was das beste Vorgehen ist. Im Sinne einer schnellen Lösung ist es vor allem wichtig, entsprechende Experten an der Seite zu haben. Diese sollten nicht nur die verschiedenen Angriffsarten kennen, sondern sich auch durch Beratungs- und Lösungskompetenz auszeichnen und über ausreichende Ressourcen verfügen, um im Notfall angemessen reagieren zu können.

Weitere Details über volumetrische Angriffe erfahren Sie im folgenden Fachartikel: