Denial-of-Service-Angriffe lösen gigantischen Traffic aus, dessen Bekämpfung für die Betroffenen über mehr Bandbreite möglich ist, was sehr teuer wird. Wir klären über die verschiedenen Ursachen auf.

Immer wieder kommt es vor, dass über das Internet angebotene Dienste wie Websites und Mailserver nicht erreichbar sind. Eine der Hauptursachen liegt in der absichtlichen Überlastung von Systemen durch Angriffe auf Server, Rechner oder Datennetze.

Immer wieder kommt es vor, dass über das Internet angebotene Dienste wie Websites und Mailserver nicht erreichbar sind. Eine der Hauptursachen liegt in der absichtlichen Überlastung von Systemen durch Angriffe auf Server, Rechner oder Datennetze.

Es gibt drei Arten die Dienstblockaden auslösen: Sie nutzen Sicherheitslücken in Software für einen Angriff, blockieren die Bandbreite eines Anbieters oder stellen Ressourcenknappheit durch Antwort-Traffic her. Was steckt dahinter?

Ursachen für plötzlich nicht verfügbare Internetdienste oder Server können vielseitig sein

Neben technischen Problemen sind gezielte Angriffe auf einen Server oder Rechner beziehungsweise andere Komponenten im Datennetz ein möglicher Grund. Gezielte Angriffe auf Internetdienste und Server sind teilweise politisch oder wirtschaftlich motiviert: Protestaktionen oder der Konkurrenz Schaden zufügen – das sind nur zwei Beispiele.

Unterschieden wird generell zwischen volumetrischen und applikationsbasierten Angriffen. Letztere zielen auf bestimmte Anwendungen wie Webformulare ab. So können sich Angreifer beispielsweise unerlaubten Zugriff auf Datenbanken verschaffen. Sie dienen zum Hacken von Systemen. Im Gegensatz zu volumetrischen Angriffen führen sie jedoch nicht in jedem Fall zur Dienstblockade. Bei volumetrischen Angriffen werden die Leitungen durch sogenannten „Müll-Traffic“ sinnbildlich verstopft. In der Folge sind keine Ressourcen oder Bandbreite mehr bei der Gegenstelle verfügbar: Der Dienst oder der Server ist für den Benutzer nicht mehr erreichbar.

Volumetrische Angriffe werden auch als Denial-of-Service-Attacken bezeichnet, kurz DoS. Der englische Begriff für „Dienstblockade“ oder „Dienstverweigerung“ hat sich auch im deutschen Sprachgebrauch etabliert. Er bezeichnet die Nichtverfügbarkeit eines Dienstes, der eigentlich verfügbar sein sollte. Grundsätzlich ist die Gefahr solcher Attacken für alle Anbieter von öffentlichen Diensten im Internet ein Thema. Dabei werden drei Arten volumetrischer Angriffe unterschieden: Denial of Service (DoS), Distributed Denial of Service (DDoS) und Distributed Reflection Denial of Service (DRDoS).

DoS: zu viele Anfragen und Sicherheitslücken in der Software

Denial-of-Service-Angriffe (DoS) attackieren den Internetzugang, das Betriebssystem oder Dienste eines Hosts mit einer immens großen Anzahl von Anfragen. In der Folge können reguläre Anfragen nur sehr langsam oder gar nicht mehr beantwortet werden. Alternativ nutzen Angreifer bei einer DoS-Attacke Programmfehler oder Sicherheitslücken in der Software. Sie lösen damit Fehlfunktionen der Serversoftware aus, beispielsweise einen Absturz. Der Server kann dann ebenfalls nicht mehr auf Anfragen reagieren. In der Regel zielt der Angriff nicht darauf ab, in Computer einzudringen. Stattdessen kann er als Bestandteil eines anderen Angriffs zur Ablenkung dienen.

DDoS: Server werden gekapert und für den Angriff genutzt

Etwas komplexer ist die Lage bei Distributed-Denial-of-Service-Angriffen (DDoS): Sie haben sich in den letzten Jahren vervielfacht und sind weniger auf Sicherheitslücken in der Software ausgelegt. Stattdessen zielen sie darauf ab, den Dienst durch Überlastung außer Kraft zu setzen: Sie versuchen, auf Infrastrukturebene die komplette Bandbreite des Anbieters auszunutzen, sodass legitimer Traffic die Server nicht mehr erreichen kann.

DDos-Angriffe finden in der Regel über Botnets statt: Damit werden Server im Internet bezeichnet, die Angreifer über Sicherheitslücken „gekapert“ und unter ihre Kontrolle gebracht haben. Ein einziger Angreifer kann so Hunderttausende Server für seine Angriffe nutzen. Zu einem Botnet zusammengeschlossen, können sie zur gleichen Zeit eine riesige Anzahl von Anfragen versenden. Der Ablauf erfolgt in der Regel automatisiert. Alternativ geht der Aufruf an eine möglichst große Community, bestimmte Webseiten dauerhaft manuell anzufragen. Mittlerweile ist dies ein alltägliches Szenario.

Ausschlaggebend für die Auswirkungen der Angriffe ist das Ziel des Angreifers: Hat dieser den Webserver-Dienst im Blick, ist die Website nicht mehr erreichbar. Gilt der Angriff dem Mailserver, antwortet dieser nicht mehr. Dabei kann die Dienstverweigerung zwei Gründe haben: Basiert sie auf der Ressourcenknappheit des Servers, schafft beispielsweise die Festplatte das Lesen nicht mehr, kann die CPU nicht mehr arbeiten oder Applikationen verbrauchen zu viel RAM. Ist zu viel verbrauchte Bandbreite der Grund für die Dienstblockade, treffen schlicht zu viele Anfragen ein.

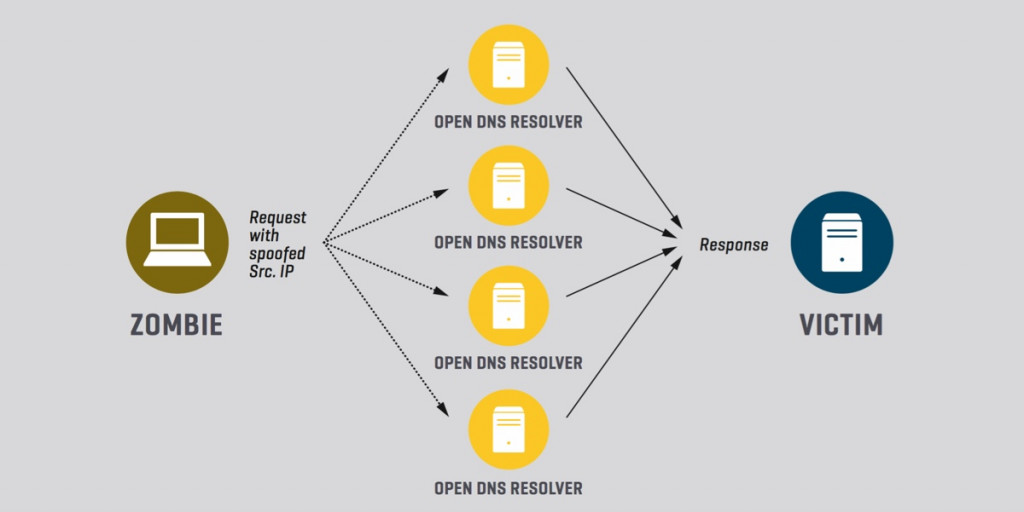

DRDoS: Angreifer fälschen Absenderadressen

Eine dritte Art, Dienstblockaden auszulösen, sind Distributed-Reflection-Denial-of-Service-Angriffe (DRDoS). Dabei fälschen Angreifer die Absenderadresse auf das eigentliche Ziel. Sie können dann mit kleinen Paketen immens viel Traffic verursachen. Das heißt beispielsweise: Der Angreifer stellt mit einer gefälschten Absenderadresse eine große Anzahl von Anfragen an öffentlich erreichbare Nameserver. Die Antworten von Hunderten oder Tausenden DNS-Servern gehen aufgrund der gefälschten Absenderadresse an das Opfer des Angriffs. Sie sind um ein Vielfaches größer als die Anfrage. Das Opfer hat plötzlich eine riesige Menge an Antwort-Traffic zu verzeichnen – und mit den genannten Folgen zu kämpfen: Ressourcenknappheit oder zu wenig Bandbreite. Der Verursacher dieses Traffics ist allerdings nicht identifizierbar.

Ausblick: Angriffe nehmen zu

Volumetrische Angriffe gibt es bereits seit den Anfangszeiten des Internets. Allerdings nimmt mit den immer größeren verfügbaren Bandbreiten die Größe der Angriffe zu. Doch nicht nur das: Auch Häufigkeit und Varianten nehmen zu. Für Unternehmen stellen solche Angriffe eine permanente Gefahr dar: Treffen kann es tatsächlich jeden. Umso wichtiger ist es, um den richtigen Umgang mit solchen Angriffen zu wissen und einen kompetenten Partner für die Abwehrszenarien zu haben.