Phishing zählt zu den größten Gefahren für Internetnutzende. Neben dem Kreditkartenbetrug zählt die Methode zu einer der beliebtesten Formen von Cyberkriminalität. Zum Schutz vor Phishing ist es zunächst wichtig eine Attacke als solche zu erkennen. Wie das funktioniert, zeigt unser Artikel mit Hilfe von zehn Merkmalen.

Phishing stammt aus dem angelsächsischen Sprachraum und leitet sich aus „Password“ und „fishing“ ab. Auf Deutsch bedeutet der Kunstbegriff: „Passwort angeln“. Einer weitere Begriffserklärung nach leitet sich die Wortschöpfung neben dem Begriff „fishing“ aus dem Wort „phreaking“ (hacken) ab. Das Ziel solcher Attacken ist das Sammeln von persönlichen Daten wie Benutzername, Passwort, Kreditkartennummer, persönliche Identifikationsnummer (PIN) oder anderer Geheimzahlen. Wer solche Daten preisgibt, bietet Kriminellen die Möglichkeiten finanziellen Schaden anzurichten oder einen Identitätsdiebstahl für zwielichtige Geschäfte zu begehen.

Phisher stehlen persönliche Daten wie Benutzername, Passwörter, Kreditkartennummern oder PINs

Phishing-Angriff nach Schema F

Ein Phishing-Angriff läuft immer gleich ab: Kriminelle tarnen sich als Bank, Bezahldienst (z. B. Paypal), Onlineauktionshaus (z. B. Ebay), elektronischer Versandhandel oder anderes Unternehmen (z. B. Deutsche Post, Telekom). Sie fordern ihre Opfer per E-Mail auf, einen in der Nachricht enthaltenen Link anzuklicken, um auf einer Webseite ihre persönlichen Daten zu aktualisieren. Hinter dem auf den ersten Blick seriösen Link verbirgt sich ein zweiter, gefälschter Link (Link-Spoofing). Dieser verweist auf eine gefakte Website, die der Originalseite des betreffenden Unternehmens oft zum Verwechseln ähnlich sieht (Visual Spoofing). Dort soll das Opfer seine vertraulichen Daten eingeben.

Damit der Nutzende keinen Verdacht schöpft, verwenden Phisher oft eine ähnliche Internetadresse wie die der betreffenden Firma. Mit der Einführung der Möglichkeit der Verwendung internationalisierte Domainnamen in der URL, eröffnete sich für Gauner ein neuer Wege zum URL-Spoofing. Die Originaladresse einer Bank könnte beispielsweise qualitaetsbank.com/ heißen. Die Fälschung würde lauten: qualitätsbank.com/. Beide Adressnamen sind objektiv gesehen gleich. Sie unterscheiden sich nur technisch, da sie in unterschiedliche Adressen aufgelöst werden und auf zwei verschiedene Internetseiten führen. Auch der Einsatz von ähnlich aussehenden Buchstaben aus anderen Alphabeten (Homographischer Angriff) ist bei Datendieben beliebt. Zum Beispiel unterscheidet sich das kyrillische „а“ bei den im Allgemeinen verwendeten Schriftarten optisch nicht vom lateinischen „a“. Falls das „a“ in „xyz-bank.beispiel.de/“ kyrillisch dargestellt wird, ist die URL different und somit falsch. Im Adressfeld des Internetbrowsers ist dieser Unterschied nicht sichtbar. Eine weitere Alternative, um eine gefakte Internetadresse echt aussehen zu lassen, ist das Fälschen der Adressleiste des Browsers mit einem JavaScript. Die Nutzenden glauben, sie seien auf einer seriösen Internetseite, sind es aber in Wirklichkeit nicht.

Zehn Phishing-Merkmale

Der beste Schutz gegen Phishing-Angriffe ist die eigene Wachsamkeit.

Anhand dieser zehn Merkmale erkennen Sie eine Phishing-Attacke:

- Sie stehen in keiner Beziehung zum Absender der Mail und sind kein Kunde der im Absender angegebenen Bank oder des Unternehmens.

- Die Absenderadresse unterscheidet sich von der bekannten Firmenadresse.

- Die Anrede ist unpersönlich wie beispielsweise „Sehr geehrter Kunde“.

- Akuter Handlungsbedarf wird vorgetäuscht. Zum Beispiel „Wenn Sie nicht innerhalb der nächsten zwei Tagen eine Verifikation durchführen, wird Ihr Konto gesperrt.“ In diesem Fall empfiehlt es sich, sich bei dem jeweiligen Dienst direkt einzuloggen und zu prüfen, ob die Mail real ist. Öffnen Sie keinesfalls Links oder Anhänge.

- Drohungen kommen zum Einsatz wie „Wenn Sie das nicht tun, sperren wir Ihr Konto“.

- Die Mitteilung ist in schlechtem Deutsch verfasst wie beispielsweise „müssen sie ein Form füllen …“, „ … ein TAN eintasten“.

- Der Text enthält kyrillische Buchstaben oder falsch aufgelöste/fehlende Umlaute wie „a“ statt „ä“ bzw. „ae“

- Über ein in die E-Mail eingebundenes Formular oder über einen Link werden vertrauliche Daten abgefragt.

- Das Sicherheitszertifikat (Secure Socket Layer – kurz SSL) auf der verlinkten Website fehlt (keine verschlüsselte https-Verbindung) oder ist fehlerhaft.

- Die URL sieht der echten Adresse ähnlich, enthält aber unübliche Zusätze wie Zahlen: 189z-sparkasse.com oder ab-bank.kundenservice.de

Beispiel einer Phishing-Mail

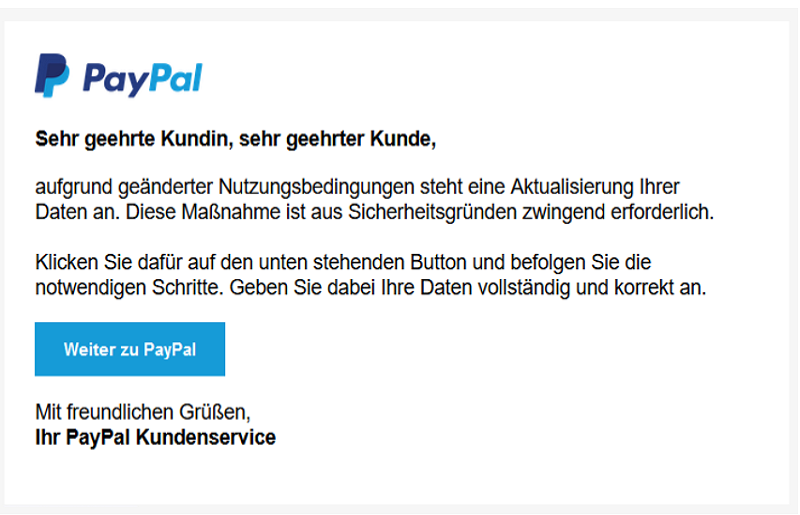

Der folgende Screenshot einer PayPal-Phishing-Mail ist an drei Merkmalen aus unserer Liste als Phishing-Angriff zu erkennen. Zum einen wird in der Mail die unpersönliche Anrede „Sehr geehrter Kunde“ verwendet. Zum anderen werden über den eingebundenen Link mit dem Ankertext „Weiter zu PayPal“ vertrauliche Daten abgefragt. Außerdem wird zwingender Handlungsbedarf vorgetäuscht. Bei so einer Mail sollten Sie vorsichtig sein: Loggen Sie sich bei dem jeweiligen Dienst direkt ein und prüfen Sie, ob die Mail der Wahrheit entspricht. Es sollten keinesfalls Links oder Anhänge geöffnet werden.

Phishing-Varianten und die fiesen Tricks der Datendiebe

Cyberkriminelle profitieren von einer Vielzahl von Phishing-Varianten, die sich laufend weiterentwickeln. Im Folgenden haben wir sechs bekannte Angriffsarten aufgeführt:

- Spear-Phishing: Hier werden gefakte E-Mails nicht massenhaft, sondern gezielt an einen bestimmten Empfängerkreis gesendet, etwa innerhalb eines Unternehmens oder einer Hochschule.

- Beim Whaling richtet sich der Angriff gezielt gegen hochrangige Führungskräfte.

- Pharming-Angriffe manipulieren Anfragen an das Domain Name System (DNS) von Webbrowsern. Platziert der Betrüger zusätzlich Malware, kann die Host-Datei des Betriebssystems so beeinflusst werden, dass der Nutzer automatisch auf die gefälschte Website umgeleitet wird.

- Beim Clone-Phishing werden Kopien einer zuvor legitim versendeten E-Mail verschickt. Die dortigen Anhänge dienen dann einem Phishing-Angriff.

- Durch Voice-Phishing versuchen Datendiebe mittels automatisierter Telefonanrufe, meist über Internettelefonie, an persönliche Daten zu gelangen.

- Über SMS-Phishing wird beispielsweise eine „Abo-Bestätigung“ verschickt, in der eine Internetadresse zur Abmeldung genannt wird. Beim Besuch dieser Seite werden Trojaner, Würmer oder Viren eingeschleust. Auch mobile Endgeräte stehen im Interesse von Datendieben.

Besonders gefährlich sind Phishing-Angriffe, bei denen sich das Opfer auf der gefälschten Website zusätzlich mit Malware (z. B. Trojaner, Würmer, Viren) infiziert. Die Schadsoftware installiert sich auf dem PC des Nutzenden durch den Besuch einer Seite. Schadprogramme stecken oft in E-Mail-Anhängen. Sie aktivieren sich, sobald man versucht die angehängte Datei zu öffnen.

Datendiebe machen vor sozialen Netzwerken wie Facebook nicht Halt. Die dreiste Tour der Betrüger dort: Die Schadsoftware wird verteilt, indem das Opfer einem „Freund“ (hinter dem jedoch der Phisher steckt) vertraut und arglos verseuchte Anhänge öffnet oder Links folgt, die zu einer Infizierung führen.

Oft knüpfen Betrüger an aktuelle Ereignisse an, um ihren Phishing-Attacken den Anschein von Glaubwürdigkeit zu verleihen. So wurden zu Beginn der COVID-19-Pandemie Anfang 2020 mehrere E-Mails verschickt, deren Absender angeblich die WHO (World Health Organization) oder andere Gesundheits- und Forschungseinrichtungen waren. In der Betreffzeile wurde von einem „Coronavirus outbreak in your city“ gewarnt. Das BKA (Bundeskriminalamt) warnte davor Dateien, Anhänge oder Links von unbekannten Adressaten zu öffnen. So war unter anderem eine Weltkarte, auf der Infiziertenzahlen zu sehen waren, mit Malware verseucht. Diese las im Hintergrund Passwörter und Zugangsdaten aus. Ebenso wurden Mails versendet, in denen sich Betrüger als Händler von Atemschutzmasken ausgaben, um damit an sensible Daten ihrer Opfer zu gelangen.

Wenn Sie Phishern ins Netz gegangen sind und sensible Daten wie Passwörter oder Kontonummern herausgegeben haben, gilt es schnell zu handeln: Das Passwort sofort ändern, die Bank kontaktieren, das Konto sperren lassen – und Anzeige bei der Polizei erstatten. In jedem Fall macht sich der Phisher strafbar. Es kommen die Tatbestände des Ausspähens von Daten nach § 202a StGB (Strafgesetzbuch), Nötigung nach § 240 StGB sowie Betrug (§ 263 StGB) und Computerbetrug (§263a StGB) in Betracht.

Fazit: Wachsamkeit ist der beste Schutz

Jeder Internetnutzende sollte, gerade wenn es um Onlinehändler oder Zahlungsdienste geht, genau hinschauen, ob der jeweiligen E-Mail zu trauen ist. Mit unseren zehn Tipps können Sie Phishing-Attacken erkennen und sich vor Datenklau schützen.

Darüber hinaus veröffentlicht die Verbraucherzentrale über das Phishing-Radar regelmäßig Phishing-Mail-Beispiele sowie Informationen über aktuelle Attacken.

Um Phishing-Attacken zu erkennen, hat die Forschungsgruppe „Secuso“ von der TU Darmstadt die kostenfreie App „NoFish“ entwickelt. Hier können Nutzende durch das „Durchspielen“ mehrerer interaktiver Levels lernen, in welchen Fällen Phishing-Angriffe anzunehmen sind. Nach einer Einführung stehen acht Level zur Verfügung, bei denen das Wissen über Phishing vertieft und getestet werden kann.

Welche technischen Schutzmaßnahmen Sie zusätzlich ergreifen können, erfahren Sie in diesem Beitrag: